آموزش نفوذ و امنیت – پک ۳

صفر تا صد آموزش نفوذ و امنیت – پک ۳

پک شماره سه از سری دوره های تخصصی آموزش نفوذ و امنیت ( آموزش هک اخلاقی ) ، آموزش امنیت سایبری ، آموزش تست نفوذ به صورت کامل علمی و عملی !

با پک شماره ۳ آموزش نفوذ و امنیت ، یک هکر اخلاقی، کلاه سفید و بی رقیب در دنیای جنگ سایبری باشید !

آموزش مهارتهای رسمی ” هکر اخلاقی مجاز Certified Ethical Hacker ”

مناسب برای همه علاقمندان به امنیت سایبری از تمام سنین

شامل چهار دوره تخصصی آموزش نفوذ و امنیت :

– آموزش نفوذ و امنیت : بویشگرها یا اِسنیفر ها

Ethical Hacking – Sniffers

– آموزش نفوذ و امنیت : مهندسی اجتماعی

Ethical Hacking – Social Engineering

– آموزش نفوذ و امنیت : تروجان ها و Backdoor ها

Ethical Hacking – Trojans and Backdoors

– آموزش نفوذ و امنیت : ویروس ها و کِرم ها

Ethical Hacking – Viruses and Worms

سطح متوسطه – پیشرفته

سری آموزشهای ” صفر تا صد آموزش نفوذ و امنیت ” در چهار پکیج مجزا و کاملا مکمل منتشر شده اند :

– صفر تا صد آموزش نفود و امنیت – پک شماره یک

– صفر تا صد آموزش نفود و امنیت – پک شماره دو

– صفر تا صد آموزش نفود و امنیت – پک شماره سه

– صفر تا صد آموزش نفود و امنیت – پک شماره چهار

ویژگی های اصلی مجموعه آموزشی ” صفر تا صد آموزش نفوذ و امنیت – پک سه “

– ۲۷۰ دقیقه دوره های تخصصی آموزشی هک قانونی ( هک اخلاقی ) از موضوعات مهم آموزش بویشگرها یا اِسنیفر ها، آموزش مهندسی اجتماعی ، آموزش تروجان ها و Backdoor ها و آموزش ویروس ها و کرم ها در Ethical Hacking !

آموزش فوق العاده کاربردی و سطح یک جهانی برگرفته از اساتید مطرح امنیت و شبکه بین المللی– برای اولین بار در ایران

– ترجمه ، فارسی سازی ، بومی سازی و دوبله شده به فارسی توسط متخصصین هک و امنیت سایبری ایرانی

– شامل چهار دوره آموزشی فارسی مجزا و کاملا مفهومی :

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : بویشگرها یا اِسنیفر ها ” – Ethical Hacking – Sniffers

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : مهندسی اجتماعی ” – Ethical Hacking – Social Engineering

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : تروجان ها و Backdoor ها ” – Ethical Hacking – Trojans and Backdoors

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : ویروس ها و کِرم ها ” – Ethical Hacking – Viruses and Worms

– بسته ای عالی برای تمامی علاقمندان به دنیای جذاب هک ، تست نفوذ و امنیت سایبر

توجه : محتویات پکیج های آموزشی صفر تا صد آموزش نفوذ و امنیت ” کاملا با هم متفاوت بوده و این دوره ها تماما مکمل هم هستند، لذا به علاقمندان توصیه می شود که تمامی پکیج ها را تهیه کنند !

نکته بسیار مهم : سری مجموعه های ” صفر تا صد آموزش نفوذ و امنیت ” توسط متخصصین معتبر و قانونی امنیت سایبری و هک قانونی و هک اخلاقی بین المللی و ایرانی با هدف بالا بردن سطح دانش امنیتی کاربران ایرانی تهیه و تدوین شده است و تمام مجوز های قانونی برای انتشار را از ” مرکز توسعه فن آوری اطلاعات و رسانه های دیجیتال وزارت فرهنگ و ارشاد اسلامی ” داراست. ( شماره شناسنامه اثر : ۸-۰۲۳۳۰-۰۷۱۵۶۴)

این مجموعه صرفا جنبه آموزشی دارد و عواقب هرگونه استفاده خرابکارانه و سوء استفاده از آموزش های آن ، به عهده شخص کاربر است !

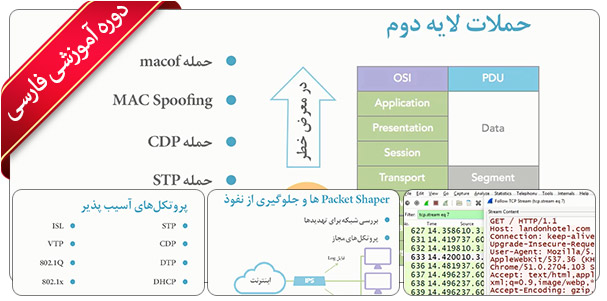

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : بویشگرها یا اِسنیفر ها”

Ethical Hacking – Sniffers

در این آموزش هکرهای قانونی می توانند نگاهی به ابزارهایی که هکرهای کلاه سیاه برای “بو کشیدن” ترافیک شبکه استفاده می کنند داشته باشند و طریقه مقابله کردن با چنین حملاتی را یاد بگیرند. در این دوره آموزش هک اخلاقی به شما یاد می دهیم که یک Sniffer یا بویشگر چیست و هکرها چگونه از آن برای رهگیری کردن ترافیک شبکه استفاده می کنند. مدل OSI هفت لایه، حملات فعال و غیرفعال و انواع مختلف حملات پروتکل از جمله حملات MAC و macof، Cache کردن و جعل DNS، حملات محروم سازی از سرویس DHCP و مسموم سازی ARP Cache را بررسی می کنیم. یاد می گیرید که هکرهای قانونی مجموعه ابزارهای زیادی برای شبیه سازی این حملات و تکنیک ها دارند. از بررسی کردن Header ها و URL ها گرفته تا ضبط کردن تصاویر. ما برای کار روی Wireshark تکیه میکنیم که یک تحلیل گر پروتکل شبکه برای یونیکس و ویندوز است، اما همچنین ابزراهای دیگری برای Sniffing ارائه می کند، از جمله TShark، tcpdump و CloudShark.

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : بویشگرها یا اِسنیفر ها” :

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک کردن قانونی

فصل اول – مروری بر اسنیفینگ

۱- اسنیفینگ ترافیک شبکه

۲- مدل OSI

۳- حملات غیرفعال و فعال

۴- رخنه کردن به جریان داده

۵- مقایسه IPv4 با IPv6

فصل دوم – حملات مک

۱- دموی حمله macof

۲- Yersinia برای سواستفاده از پروتکل ها

۳- تقلید یک آدرس MAC

۴- دفاع در برابر حملات MAC

فصل سوم – پروتکل پیکربندی پویای میزبان

۱- بررسی DHCP

۲- خالی کردن مخزن DHCP

۳- راه اندازی یک سرور DHCP سرکش

۴- دفاع در برابر حملات DHCP

فصل چهارم – پروتکل تفکیک آدرس

۱- پروتکل تفکیک آدرس

۲- Ettercap برای مسموم سازی ARP

۳- شناسایی تقلید ARP

۴- دفاع در برابر حملات ARP

فصل پنجم – سیستم نام دامنه

۱- سیستم های نام دامنه

۲- Caching و جعل

۳- مسموم سازی DNS

۴- دفاع در برابر تقلید DNS

فصل ششم – ابزارها و تکنیک های اسنیفینگ

۱- ضبط کردن تصاویر

۲- بررسی Header ها و URL های HTTP

۳- اسنیفینگ با TShark و Wireshark

۴- دیگر ابزارهای Sniffing

۵- دفاع در برابر Sniffing

فصل هفتم – نتیجه گیری

۱- گام های بعدی

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : مهندسی اجتماعی ”

Ethical Hacking – Social Engineering

مهندسی اجتماعی تکنیکی است که هکرها برای گول زدن کاربر نهایی و به دست آوردن اطلاعاتی درباره سازمان یا سیستم های کامپیوتری استفاده می کنند. متخصصان امنیت IT برای محافظت از شبکه هایشان باید با مهندسی اجتماعی آشنایی داشته باشند و بدانند چه کسی مورد حمله قرار می گیرد و چگونه حملات مهندسی اجتماعی چگونه هماهنگ می شوند.

در این دوره آموزش هک اخلاقی متدهایی که یک هکر ممکن است استفاده کند را بررسی میکنیم، از جمله تعبیه کردن لینک ها و ضمیمه های مخرب در ایمیل ها و استفاده از دستگاه های موبایل و رسانه های اجتماعی برای اجرای حمله. مفهوم “سو استفاده از اعتماد” را بررسی میکنیم؛ اینکه هکرها چگونه از جذبه، قدرت و نفوذ خود برای رخنه به سازمان استفاده می کنند و اینکه چرا شما باید بیشتر حواستان به کارمندهای ناراضی باشد. در نهایت اقدامات امنیتی را معرفی می کنیم که متخصصان می توانند برای مقابله با این حملات به کار بگیرند.

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : مهندسی اجتماعی “ :

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک کردن قانونی

فصل اول – مروری بر مهندسی اجتماعی

۱- مروری بر مهندسی اجتماعی

۲- مجسم کردن قربانی

۳- مهارت های یک مهندس اجتماعی

۴- شناسایی یک حمله

فصل دوم – مکانیزم های مهندسی اجتماعی

۱- جذبه، قدرت و نفوذ

۲- مرورگرها برای مهندسی اجتماعی

۳- حملات مبتنی بر موبایل

۴- گول زدن با رسانه های اجتماعی

فصل سوم – سو استفاده از اعتماد

۱- کارمندان ناراضی

۲- جلوگیری از حملات داخلی

۳- دزدیدن یک هویت

فصل چهارم – تست نفوذ با مهندسی اجتماعی

۱- ایمیل و وبسایت ها

۲- حضوری و تلفنی

۳- جعبه ابزار مهندسی اجتماعی

۴- SET در کالی لینوکس

۵- تاثیرات و اقدامات متقابل

فصل پنجم – نتیجه گیری

۱- گام های بعدی

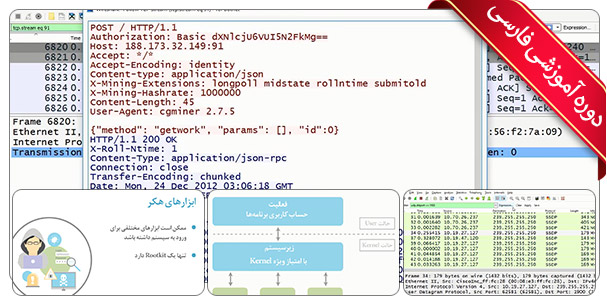

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : تروجان ها و Backdoor ها”

Ethical Hacking – Trojans and Backdoors

باید امنیت یک شبکه را به اندازه کافی حفظ کنیم تا از حملات پیچیده جلوگیری کنیم، مخصوصا اگر عضوی از یک سازمان هستیم. برخی از خطرناک ترین حملات علیه سیستم های شما تروجان ها و backdoor ها هستند که وارد کامپیوترها می شوند و در امنیت سیستم اختلال ایجاد می کنند. نشت های داده، پخش اطلاعات و تخریب تنها برخی از نتایج ناخوشایند چنین حملاتی هستند.

در این دوره آموزش هک اخلاقی به شما آموزش می دهیم چگونه آسیب پذیری های سیستم خود را شناسایی کنید و برای جلوگیری از دسترسی ناخواسته چه اقداماتی انجام دهید. به شما توضیح می دهیم هکرها چگونه از تروجان برای نفوذ به یک سیستم استفاده می کنند و متدها و ابزارهای استفاده شده را معرفی می کنیم. سپس نشان می دهیم چگونه می توانید روی سیستم خود هک قانونی انجام دهید تا نقاط آسیب پذیر را شناسایی کنید تا بتوانید به اشکالات آن رسیدگی کنید و در برابر حملات از آن دفاع کنید. همچنین درباره Rootkit ها، حملات تقویت SSDP، ICMP و غیره صحبت می کنیم.

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : تروجان ها و Backdoor ها”

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک کردن قانونی

فصل اول – مروری بر تروجان

۱- آشنایی با رفتار تروجان

۲- آلوده کردن یک سیستم با تروجان

۳- Wrap و Conceal

۴- شناسایی یک حمله تروجان

فصل دوم – ورود به یک سیستم

۱- تهدیدهای ترکیبی

۲- حمله تقویت SSDP

۳- تکامل تروجان

۴- مخفی کردن FTP، HTTP و PING

۵- استفاده از ICMP

فصل سوم – روتکیت ها

۱- تشریح کردن rootkit ها

۲- User Mode و Kernel Mode

۳- استفاده از rootkit ها

۴- شناسایی، حذف و اجتناب از rootkit ها

فصل چهارم – پزشک قانونیِ تروجان

۱- شناسایی تروجان ها

۲- دانستن فرایند های فعال

۳- شناسایی و حذف تروجان ها

۴- دفاع در برابر تروجان ها

فصل پنجم – نتیجه گیری

۱- گام های بعدی

دوره آموزشی فارسی ” آموزش نفوذ و امنیت : ویروس ها و Worm ها ”

Ethical Hacking – Viruses and Worms

بدافزار معمولا یکی از اولین راه هایی هست که هکرها برای هدف قرار دادن یک سیستم یا شبکه استفاده می کنند. هکرهای قانونی می توانند با درک نحوه ساخته شدن، پخش شدن، تشخیص و نحوه خنثی کردن بدافزارهایی مانند ویروس ها و Worm ها، با آنها مقابله کنند. این دوره آموزش هک اخلاقی که بخشی از سری آموزش های هک قانونی است با این هدف طراحی شده است که به متخصصات امنیتی ابزارهای لازم برای مقابله با حملات را بدهد. در این دوره بدافزارها، تفاوت بین ویروس ها و Worm ها و روندهای کنونی ویروس ها مانند ویروس های Macro، Boot، Shell و Cluster را بررسی میکنیم. همچنین تهدیدهای polymorphism یا چندریختی، تکنیک های Override کردن ویروس های انگلی و تهدید روز افزون باج افزارها را بررسی خواهیم کرد. در انتهای این دوره مهارت های کافی برای شناسایی و دفاع در برابر بدافزارها در کامپیوتر خود یا شبکه شرکت خود را یاد می گیرید.

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : ویروس ها و Worm ها “ :

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک کردن قانونی

فصل اول – مروری بر تروجان

۱- ویروس ها و Wormها

۲- روندهای ویروس

۳- متدشناسی ویروس ها

۴- شناسایی حمله ویروس

فصل دوم – نوع های ویروس ها

۱- Botnet ها

۲- ویروس های Boot، Shell و Cluster

۳- ویروس های انگلی، چندریختی و metamorphic

فصل سوم – ساخت یک ویروس

۱- مراحل ویروس

۲- ساخت یک ویروس پایه

۳- استفاده از یک Macro

فصل چهارم – تحلیل و اقدامات متقابل

۱- بدافزار sandbox

۲- شناسایی باج افزار

۳- انگیزه های بدافزار

۴- مقابله با بدافزار

فصل پنجم – نتیجه گیری

۱- گام های بعدی